Il dark web (letteralmente “web oscuro”) è una parte specifica del deep web che non può essere trovata su Google e non è neppure accessibile tramite un browser ordinario, rendendo necessario l’uso di Tor.

Comprende siti web che non hanno degli URL normali e sono spesso chiamati “siti onion”, letteralmente “siti cipolla”.

Molte organizzazioni e aziende hanno il proprio sito onion, poiché permette di garantire l’anonimato e di eludere la censura.

Vi sono alcune alternative a Tor Browser, come Freenet e Invisible Internet Project (I2P). Operano secondo principi simili e con lo scopo di garantire l’anonimato, però non si possono usare per visitare i siti.onion.

Se desideri accedere al dark web in modo sicuro e protetto, un uso combinato di Tor e una VPN è certamente la soluzione migliore.

Utilizzando una VPN insieme a Tor, ricevi tutta la sicurezza e la privacy di cui hai bisogno per tenere la tua attività lontano da spioni vari, hacker, ISP e sorveglianza governativa.

Ad ogni modo, nonostante i suoi difetti, Tor Browser rappresenta uno strumento potente ed efficace per la protezione della privacy online.

Combinando l’anonimato offerto da Tor con la sicurezza garantita da una VPN, si ottiene il meglio di entrambi i sistemi per quanto riguarda la protezione su internet.

Se opti per una VPN affidabile per aumentare la tua privacy online, avrai solo l'imbarazzo della scelta.. eccone alcune:

Se stai pensando di usare Tor Browser per proteggere la tua privacy online, devi tenere a mente alcune cose importanti. Anche se rappresenta uno dei modi migliori per garantirti l’anonimato digitale, non è un sistema perfetto.

Prima di collegarti, quindi, assicurati di saperne di più per essere pronto ad ogni evenienza.

Tor fa molto per mantenere il tuo anonimato, però alcune minacce online possono essere evitate solo collegandosi a una VPN.

Tor a prima vista, funziona esattamente come un browser ordinario, ma sotto la superficie c’è molto di più in quanto instrada in modo casuale tutto il tuo traffico web attraverso una rete di server globale, avvolgendolo in diversi livelli di cifratura per tenerlo lontano dai tanti spioni online.

Si può pensare a questo metodo crittografico come agli strati di una cipolla, e proprio a questo fa riferimento il suo nome: infatti, Tor sta per “The Onion Router”.

La sua rete è accessibile attraverso Tor Browser, che consente di mantenere nascosta la propria attività, l’identità e la posizione mentre si naviga in rete, anche se bisogna fare qualche avvertenza.

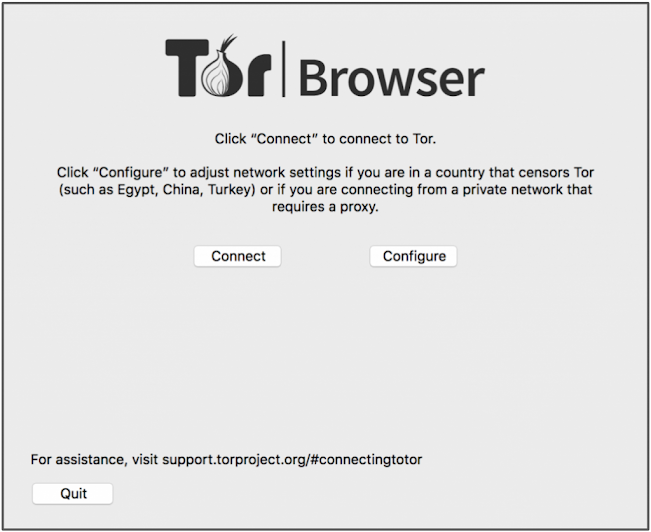

Se ti stai chiedendo come utilizzare Tor Browser in Italia, la buona notizia è che è relativamente semplice.

Non devi far altro che scaricare e installare la versione corrente per il tuo sistema operativo e poi utilizzarla come qualsiasi altro web browser.

Non scaricare Tor Browser da altra fonte che non sia il sito ufficiale di Tor.

Tor Browser non offre una versione per iOS, ma i suoi sviluppatori incoraggiano gli utenti di questo sistema operativo mobile a provare Onion Browser, che funziona in modo leggermente diverso.

Per ottenere Tor Browser, dovrai scaricare e salvare il software, quindi impostarlo sul tuo dispositivo.

Questo processo è uguale all’installazione di qualsiasi altro programma, quindi non dovrebbe presentarti problemi.

Una volta completata l’installazione, ti basterà aprire il browser e attendere che si colleghi alla rete.

In ogni caso, bisogna considerare che anche il più elevato livello di sicurezza di Tor non costituisce una difesa contro ogni minaccia.

Per massimizzare la tua privacy e la protezione da attacchi malevoli, avrai bisogno di una VPN affidabile. Ad es. la NordVPN integra anche una funzione per la navigazione sulla rete Onion..

Il Dark Web è spesso considerato un paradiso per attività illegali e transazioni non sicure. Nonostante questa rete offra certamente molto di più, il fatto che nulla viene tracciato rende più facile ai malintenzionati approfittarsi di utenti inconsapevoli.

Per trovare i siti che cerchi ed evitare di cadere in truffe o raggiri (le sempre più famose scam in inglese), dovrai effettuare delle ricerche.

I siti Onion non sono indicizzati da Google, ma online è possibile trovarne le directory.

Prima di visitare un sito, però, assicurati solo di controllare bene ogni URL, e poi ricontrollalo di nuovo.

Una volta identificati e verificati gli URL dei siti che vuoi visitare, usare Tor Browser per accedere al dark web risulta molto semplice. Consideralo come qualsiasi altro browser, tuttavia ricorda di mantenere alta la guardia e di non fornire mai con leggerezza informazioni che potrebbero compromettere la tua privacy.

Quando usi una VPN, tutti i dati vengono protetti con una crittografia di tipo end-to-end.

Dopodiché, tali dati vengono instradati in un canale sicuro che ha come direzione finale un server remoto, il quale ti collega al sito web che intendi visitare. Se hai interesse a saperne di più lo vedrai alla fine del post.

Se usi una VPN in combinazione con Tor, nemmeno il tuo provider di servizi internet (ISP) potrà vedere che sei sulla rete Tor.

Questo è importante, soprattutto in Paesi come la Cina o qualsiasi altro luogo in cui la rete sia sotto una rigida censura.

Anche se Tor non è illegale di per sé, chiunque scopra che lo stai usando potrebbero segnalarti per attività sospette.

Tor Browser opera con un sistema completamente diverso da quello alla base delle VPN, tutelando la tua privacy in modo assolutamente unico.

Tor Browser segue vari complessi passaggi per proteggere i tuoi dati.

Per prima cosa, i dati vengono avvolti in diversi strati di crittografia.

Vengono poi fatti passare attraverso un nodo casuale e quindi nuovamente criptati, ripetendo tale processo su diversi nodi di una rete decentralizzata.

Ogni volta che i tuoi dati passano attraverso uno dei nodi della rete, viene rimosso uno strato di cifratura per svelare la posizione del nodo successivo.

Una volta raggiunto il nodo finale, o nodo di uscita, viene rimosso l’ultimo strato di crittografia e i dati vengono inviati alla destinazione finale desiderata.

Ogni nodo decripta solo i dati necessari a rivelare la posizione del nodo precedente e del successivo, in un percorso che viene generato in modo casuale.

Non viene tenuta in registro alcuna traccia di nessun nodo.

Tor cancella persino la cronologia di navigazione e i cookie al posto tuo dopo ogni sessione.

Questo rende pressoché impossibile risalire a te a partire dalla tua attività.

Si ottiene dunque un anonimato totale che ti aiuterà a navigare agevolmente in ogni parte del mondo.

Questo non consentirà di accedere alla tua posizione o al tuo indirizzo IP reale, però, se visiti un sito web non protetto, il nodo di uscita potrà spiare la tua attività.

Ecco perchè è consigliabile ricorrere al metodo VPN tramite Tor VPN oven TOR(vedi spiegone alla fine del post).

Ricorda: anche usando Tor Browser, dovrai comunque stare attento a non inserire deliberatamente informazioni che possano far risalire a te o alla tua posizione (il tuo nome, l’indirizzo e-mail o altri dati).

Ad ogni modo esiste un prezzo da pagare per il tuo anonimato e si tratta di una naturale conseguenza del fatto che i tuoi dati devono viaggiare attraverso vari nodi prima di giungere alla destinazione che desideri.

Per questo motivo, non consiglio di usare Tor Browser per lo streaming o il download.

I suoi stessi creatori scoraggiano fortemente l’uso di Tor per il download via torrent... non solo a causa della bassa velocità, ma più perché l’attività P2P può lasciare esposto il tuo indirizzo IP e compromettere la tua privacy.

Un altro svantaggio dell’uso della rete Tor è che può attirare certe attenzioni indesiderate.

Il tuo ISP non potrà vedere la tua attività, però saprà che sei connesso a Tor.

Già questo semplice fatto può bastare a destare dei sospetti, potendoti persino trasformare in un obiettivo della sorveglianza governativa online.

Inoltre, è importante ricordare che Tor Browser è semplicemente ciò che dice il suo nome: un browser.

Tor Browser non può cifrare nessuna tua ulteriore attività web, quindi le altre applicazioni in uso nel tuo dispositivo non godranno di tale protezione extra.

Come indicato sopra ecco le tipologie di collegamento con VPN...

Tor Over VPN

Se ti connetti al tuo provider VPN prima di connetterti alla rete Tor, il nodo di ingresso riceverà l’indirizzo IP del servizio VPN come origine dei dati, anziché il tuo indirizzo IP effettivo.

Il tuo ISP non vedrà che ti stai connettendo a Tor, il che potrebbe proteggere la tua privacy o persino permetterti di accedere al servizio in alcuni paesi.

Questo metodo è noto come Tor Over VPN. Ha alcune avvertenze riguardo al tuo provider VPN.

Se ritieni che i tuo provider VPN sia completamente senza log e risieda in una giurisdizione sicura, puoi utilizzare questo metodo.

Altrimenti, stai semplicemente passando la fiducia dal tuo ISP al tuo provider VPN.

Se il tuo provider VPN registra i tuoi dati e lavora con le autorità, dovresti continuare a utilizzare Tor senza una VPN.

Tor Over VPN fornisce anche sicurezza contro nodi di ingresso dannosi.

VPN Over Tor

Il metodo VPN Over Tor è leggermente diverso.

Utilizzando questo metodo, devi prima aprire Tor Browser e connetterti alla rete Tor.

Quindi, ti connetti al tuo provider VPN attraverso la rete Tor (non solo accendendo la VPN sul desktop).

Il vantaggio principale del metodo VPN Over Tor è l’accesso a determinati siti che non consentono connessioni da nodi di uscita Tor noti. VPN Over Tor protegge anche i nodi di uscita dannosi.

Il metodo VPN Over Tor è considerato più difficile da usare in quanto è necessario configurare la VPN per l’utilizzo tramite Tor.

Può fornire più anonimato, proteggendo il traffico mentre attraversa il nodo di uscita e torna al server del provider VPN, ma rende anche Tor ancora più difficile da usare.

Il metodo VPN Over Tor non aumenta la tua sicurezza o la tua privacy abbastanza da giustificare l’utilizzo, soprattutto dato il tempo necessario per configurare la VPN per l’uso con Tor.

E sul darkweb diamo uno sguardo alla Giorgina nazionale secondo lo Ste..